안녕하세요 이번에는 모바일 앱 취약점을 찾을 수 있는 Drozer 프로그램을 이용해 보겠습니다.

(python2 환경에서만 돌아갑니다. 그러니 파이썬3이시면 2로 바꾸시던가 아니면 다른 프로그램 이용하는 게 스트레스 안 받습니다!)

-드로저(Drozer)

모바일 앱 취약점 진단 프레임워크이고 가상 디바이스뿐만 아니라 실제 안드로이드 디바이스에 테스트가 가능해

자동화된 테스팅이 가능합니다.

안드로이드 익스플로잇을 통한 취약점 진단이 가능하기 때문에 다양한 시나리오를 통해 취약점 점검이 가능합니다.

그냥.. 쉽게 말해 모바일 앱 취약점 찾아주는 프로그램이라고 아시면 됩니다.

.

.

.

.

.

.

그럼 빠르게 설치를 해보겠습니다.

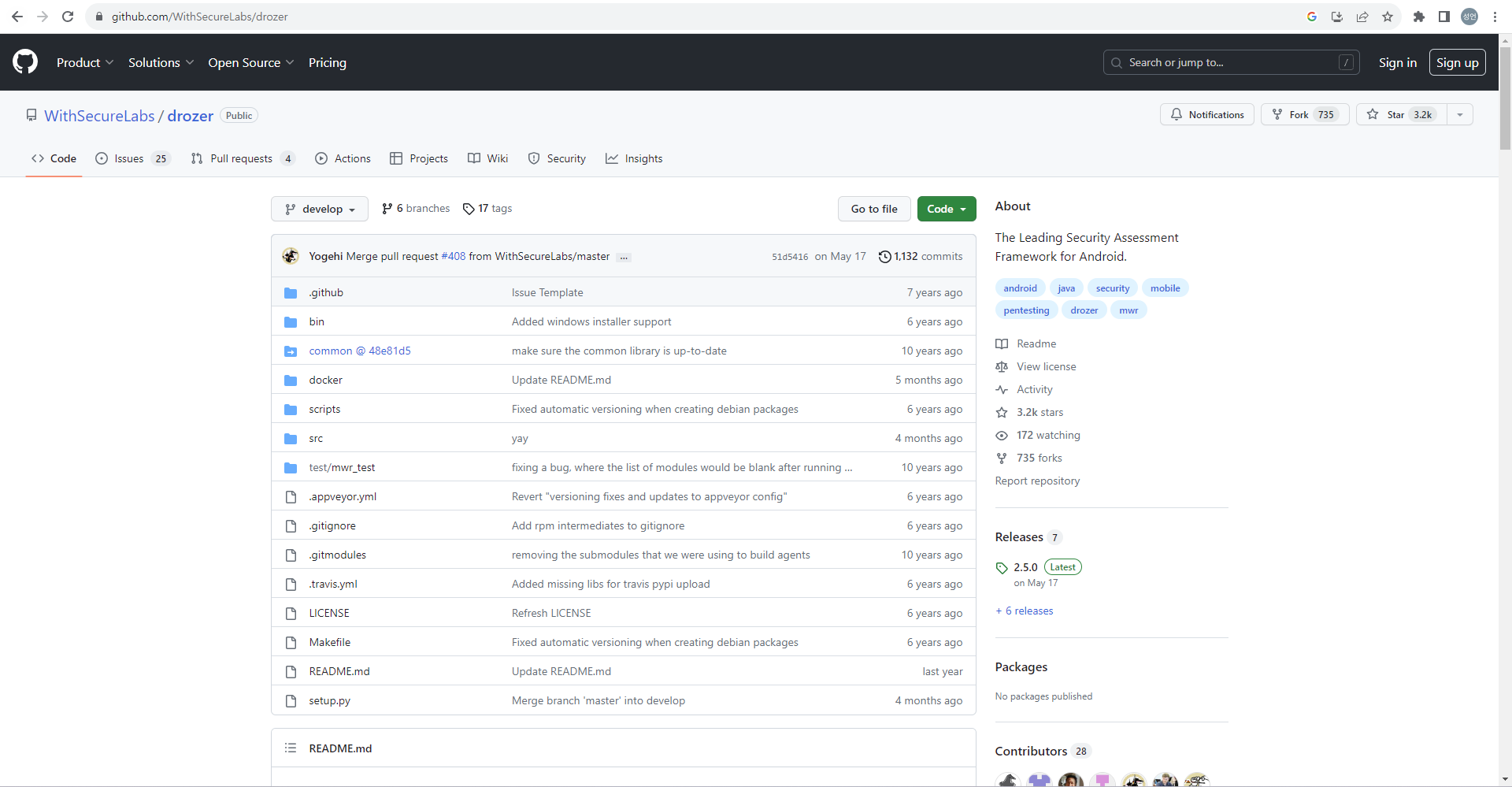

구글에 Drozer github 치시면 사이트가 나올겁니다!

https://github.com/WithSecureLabs/drozer

GitHub - WithSecureLabs/drozer: The Leading Security Assessment Framework for Android.

The Leading Security Assessment Framework for Android. - GitHub - WithSecureLabs/drozer: The Leading Security Assessment Framework for Android.

github.com

Releases 클릭하시면 이런 사이트가 보이실 텐데 2.4.4의 window 버젼을 다운로드합니다.

이 프로그램 백신으로 잡혀서 실시간 백신을 잠깐 끄시고 다운 받으셔야합니다.

그리고 전 페이지로 돌아가서 밑으로 돌아가시면 Usage 태그에 드로저 에이전트(drozer agent)의 apk 파일이 있을 겁니다.

디바이스와 윈도우에 있는 드로저 프로그램을 연결시켜 주는 '브릿지' 역할해주는 apk파일입니다.

다운로드하고 나면 apk 파일이 설치되셨을 겁니다.

그럼 drozer agent apk는 디바이스 저희는 녹스겠죠 녹스로 옮겨줍니다.

그냥 파일을 드래그해서 녹스 안에다가 넣으시면 됩니다.

그리고 drozer Agent 앱을 실행합니다.

서버와 포트 번호가 적혀져 있을 겁니다. 저는 31415이네요. 그리고 서버가 off로 되어있는데 on으로 바꿔줍니다.

포트번호는 꼭 기억해 두시고 윈도우에 돌아가 drozer을 실행하겠습니다.

악성파일 무시하고 실행했습니다.

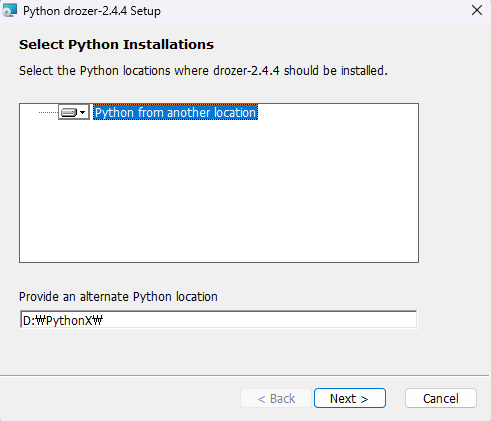

그리고 나면 for all users에 체크하시고 다음 누르면 파이썬 경로를 선택하라고 나옵니다.

여기가 중요합니다.

만약 파이썬 2.7 잘 설치되어 있어서 경로가 잡혀져 있으면 그걸로 선택하시고 진행하시면 됩니다.

파이썬 3이 있으시면 X 표시 되게 하면 사용 안하게 되서 문제가 발생 안합니다

만약 파이썬 2.7이 다른 가상환경이나 다른 파일에 설치 되어 있어서 경로로 안 잡히시면 python from another location을 클릭하신 후 will be installed on local hard disk 클릭하셔서 자신이 설치하신 파이썬 경로를 입력하시면 됩니다.

그러니깐 python.exe가 있는 폴더 경로까지만 입력하시면 됩니다.

그리고 next 누르시면 설치가 진행하게 됩니다.

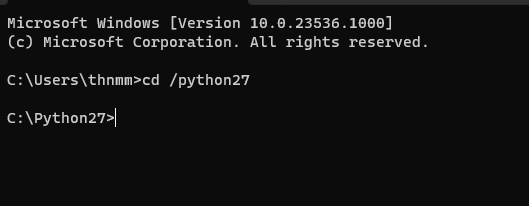

설치가 되시면 python27 폴더 혹은 파이썬2버젼 폴더 안에 설치되어 있었을 겁니다.

터미널 통해 들어가 보겠습니다.

cd [drozer 설치한 위치(파이썬2버젼 폴더 위치)]

그리고 drozer라고 작성해보겠습니다.

이제 방금 녹스로 킨 drozer agent와 연결하겠습니다

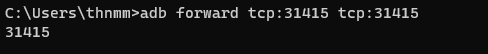

다른 터미널 키신 다음에

adb forward tcp:[drozer server 포트번호] tcp:[drozer server 포트번호] 입력합니다.

그럼 저는 31415 포트 번호로 서버가 열렸으니

adb forward tcp:31415 tcp:31415 하면되겠죠!

만약 안되신다면 또 다른 터미널 여신 다음 adb로 녹스 연결을 하시고

adb devices 명령어까지 쳐서 제대로 연결이 되었는지 확인하신 다음에 하시면 됩니다.

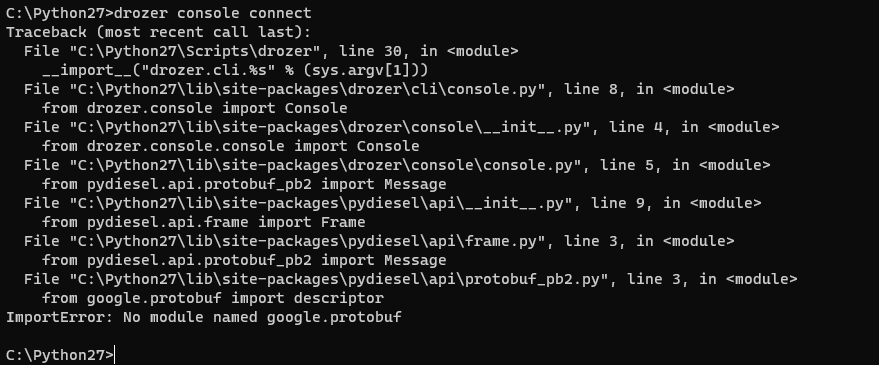

그리고 drozer console connect 하면 됩니다.

그럼 오류가 나올 겁니다.

pip install protobuf pyOpenSSL twisted service_identity 입력하면 필요한 라이브러리가 설치됩니다.

이제 drozer console connect 입력하시면?

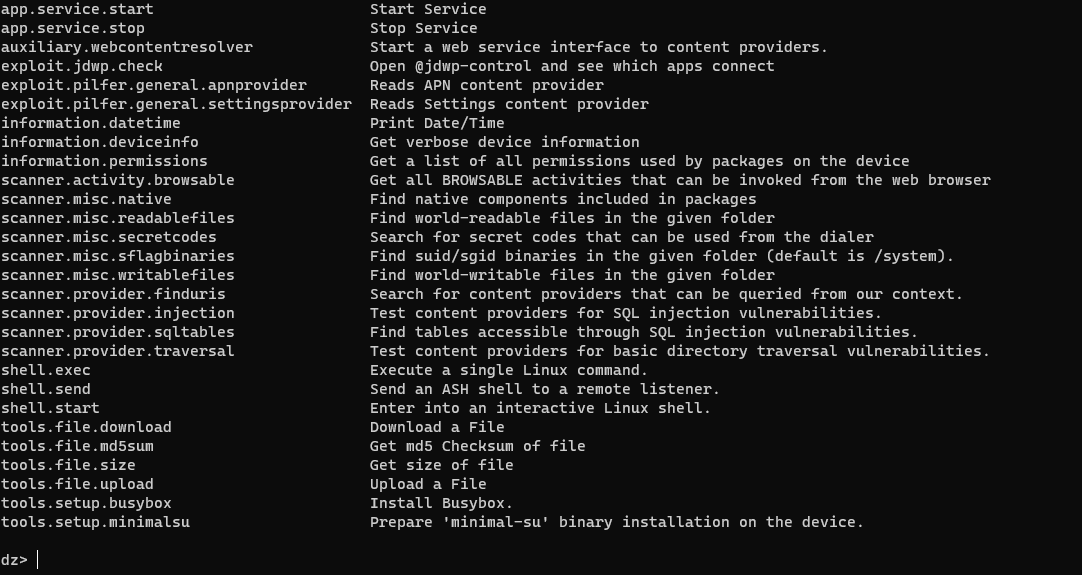

이렇게 나오면 성공적으로 drozer 설치와 연동이 된 겁니다.

이제 list라고 작성해 볼게요

drozer에서 쓸 수 있는 명령어입니다.

한 번 패키지 찾은 다음에 정보까지 보는 명령어까지 입력해 보겠습니다.

run app.package.list -f [대략적인 패키지 명]

저는 insecurebankv2을 찾아보겠습니다.

run app.package.list -f insecure

대략적으로 패키지 명 쳐도 알아서 검색해서 찾아줍니다.

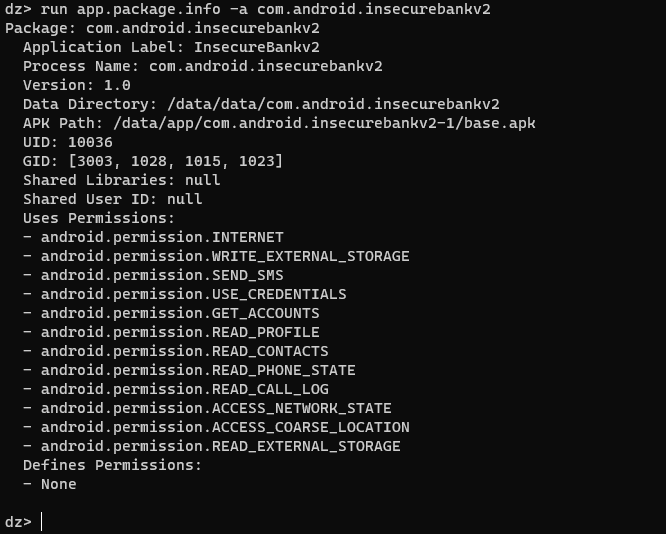

그리고 패키지 정보를 보고 싶으시면

run app.package.info -a [패키지 명] 하면 됩니다.

제가 찾은 건 인스큐어뱅크이니

run app.package.info -a com.android.insecurebankv2 입력했습니다.

패키지 설치 위치 그리고 권한까지 볼 수 있었습니다.

그래서 드로저는 run 명령어 통해 명령어를 실행 가능하고

안에 내장된 많은 자동화 도구 이용해 취약점 진단이 가능합니다.

'모바일 해킹 > 안드로이드' 카테고리의 다른 글

| 취약한 콘텐츠 프로바이더 접근 (0) | 2023.09.22 |

|---|---|

| 취약한 인증 메커니즘 액티비티 노출 취약점 분석 - Drozer 이용 (0) | 2023.09.22 |

| 파라미터 조작 - 버프스위트 (0) | 2023.09.20 |

| 암호화 통신 여부 확인 - 버프 스위트, 와이어샤크 (0) | 2023.09.18 |

| 취약한 로깅 메커니즘 - 로그캣(logcat) (0) | 2023.09.18 |